Domain 정보 수집 중 whois(site, nc, telnet 등)을 통한 정보수집

사실 수동적 정보수집(footprinting) 중 우리에게 가장 친근하고 접근성이 용이한 방법은 구글 해킹(Google Dock)으로 인터넷 웹 사이트에 구글 검색 방법을 통하여 정보를 가져오는 것으로 인터넷에 검색하면 많은 방법들을 얻을 수 있다. 따라서 이 방법에 대한 설명은 패스하고 Domin 정보 수집 방법을 설명하고자 한다.

그래서 Domin 정보 수집은 DNS에서 서비스, 관리 용도로 정상 제공되는 정보를 수집하는 방법으로 대상의 IP주소부터 물리적 주소, 관리자 메일주소, 서버현황 등 다양한 정보 수집이 가능하므로 침투대상의 서비스 구조를 대략적으로 그려보거나 시스템 관리자의 메일 주소 등을 확보하여 차후공격에 이용될 수 있다. 그러므로 이러한 공격방법에 대해서 인지함으로써 미리 공격에 대하여 예상하여 예방할 수 있을 것이다.

그래서 Domin 정보 수집 중 먼저 알아보고자 하는 방법은 whois 서비스 이다. whois서비스는 TCP 43 port Well known 서비스 중 한 가지로 DNS 관리자들 간의 상호협력 및 Domain 등록/관리를 위해 사용된다. 이는

인터넷에서의 유일성 보장을 위한 인터넷 주소의 등록ㆍ할당 정보를 제공하고 인터넷관련 문제해결을 위해 해당 인터넷주소의 네트워크 및 관리자 정보를 국제적으로 공유하기 위해서 존재하는 서비스이다.

이 서비스를 사용하는 방법은

첫번째 웹사이트를 이용하여 whois 정보를 이용하는 것으로 아래에 그림에서 표시된 곳에서 도메인 주소를 검색하는 것이다.

Netcraft | Internet Research, Anti-Phishing and PCI Security Services

www.netcraft.com

KISA 후이즈검색 whois.kisa.or.kr

한국인터넷진흥원 인터넷주소자원 검색(후이즈검색) 서비스 입니다.

xn--c79as89aj0e29b77z.xn--3e0b707e

두 번째, whois, Netcat(nc), telnet명령어를 사용하여 검색하는 것이다. 명령어 사용방법은 다음과 같다.

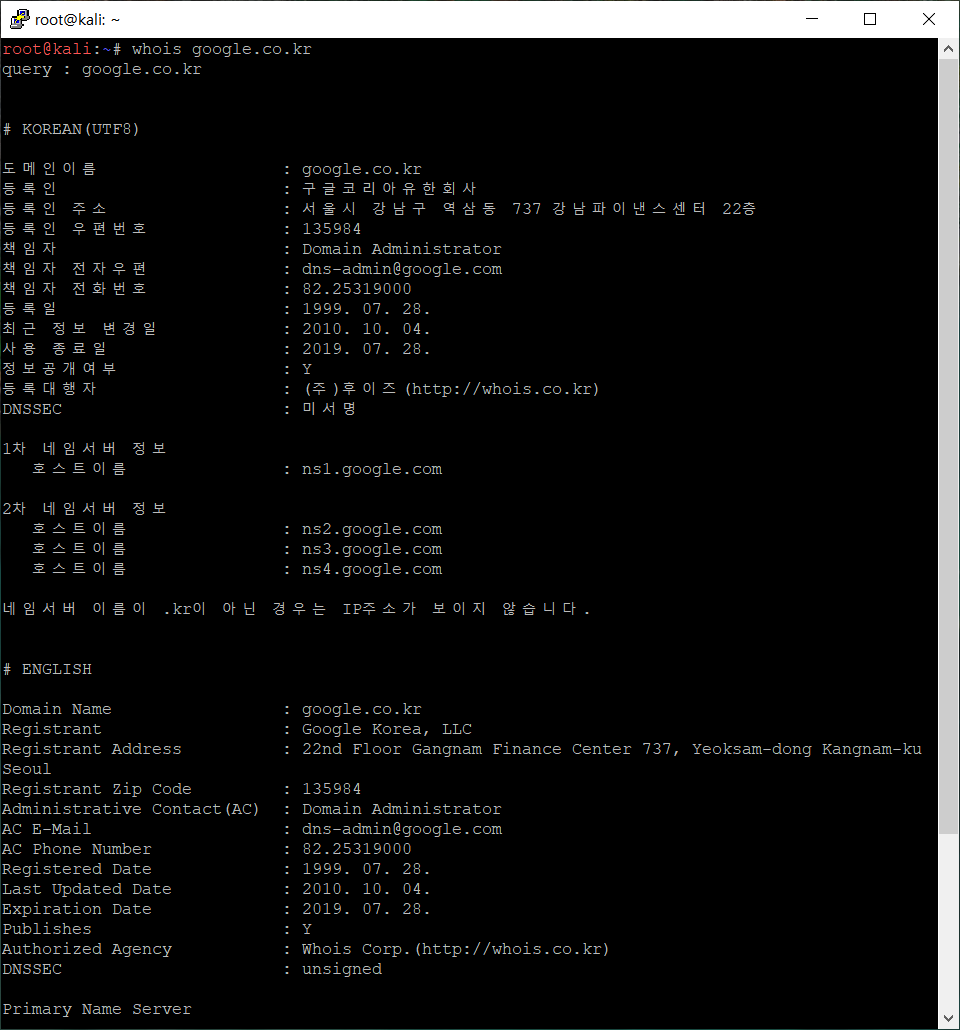

whois 는 # whois google.co.kr 으로 whois + 도메인 명을 적어서 검색하면 된다.

Netcat(nc)는 아래와 같이 사용하는데 먼저 43번 포트로 whois.kisa.or.kr에 접속후 site에서 검색하듯 도메인 명을 쓰면 된다.

# nc -v whois.kisa.or.kr 43 <----enter 후

google.co.kr <----이걸 입력

마지막으로 telnet은 nc와 같은 방법으로 43번 포트로 whois.kisa.or.kr에 접속후 site에서 검색하듯 도메인 명을 쓰면 된다.

# telnet whois.kisa.or.kr 43

google.co.kr